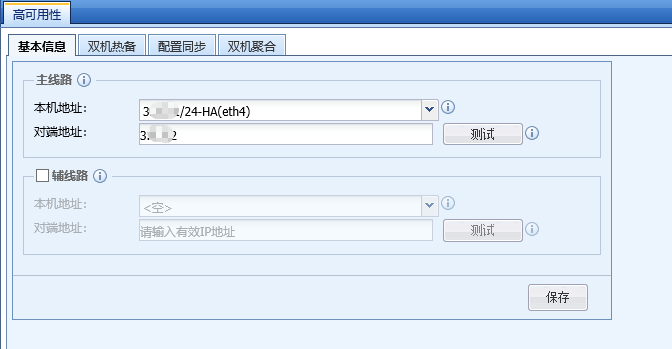

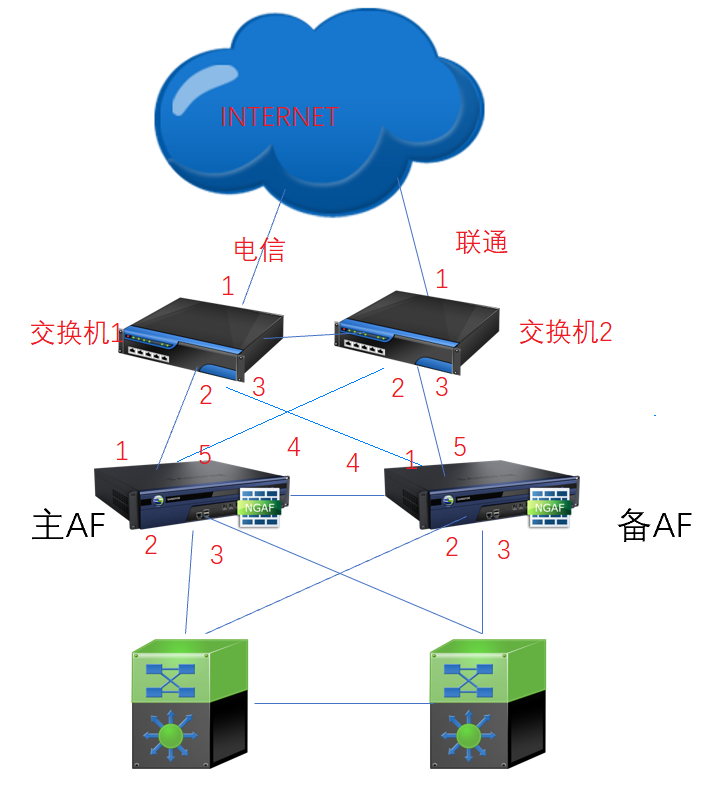

现有两台深信服防火墙,部署在公网出口,做HA,有电信、联通两条运营商线路,拓扑大概如下:

用户为了防止单台接入交换机故障,所以增加一台接入交换机,并且这两台接入交换机做堆叠。

交换机1的1口接电信线路,2口和3口做聚合,配置trunk,仅允许vlan100、vlan200通过,2口连接主防火墙的1口,3口连接备防火墙的1口。交换机2的1口接联通线路,2口和3口做聚合,配置trunk,仅允许vlan100、vlan200通过,2口连接主防火墙的5口,3口连备防火墙的5口。

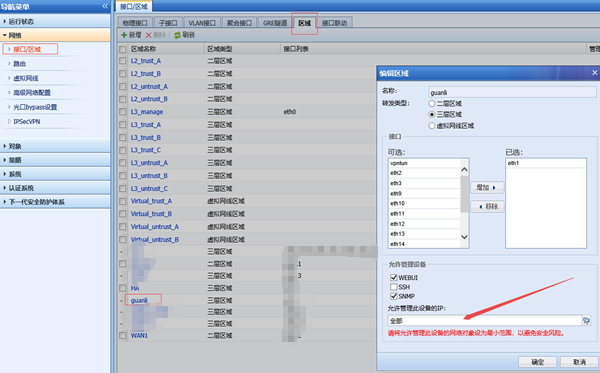

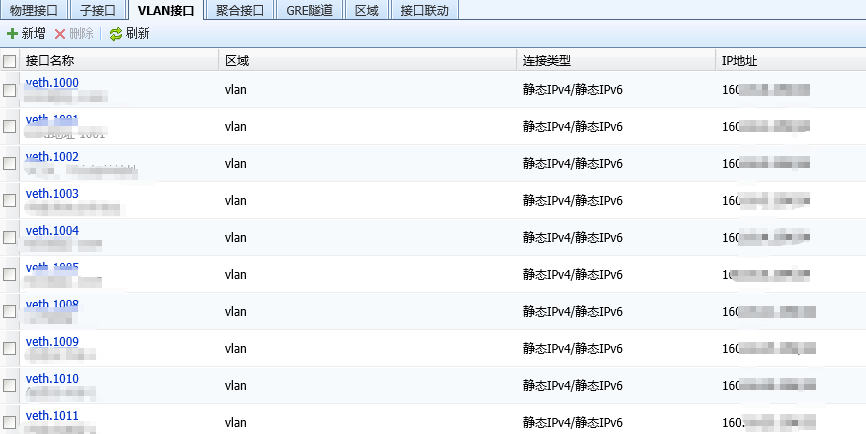

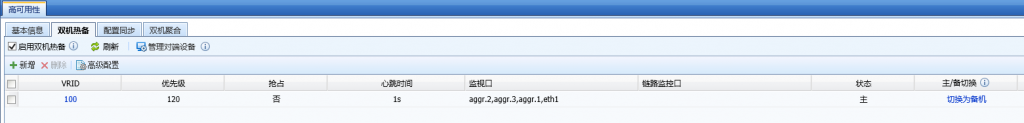

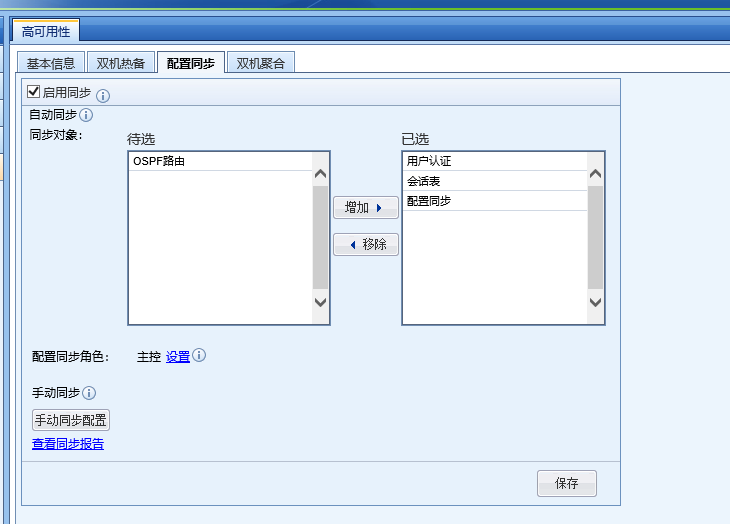

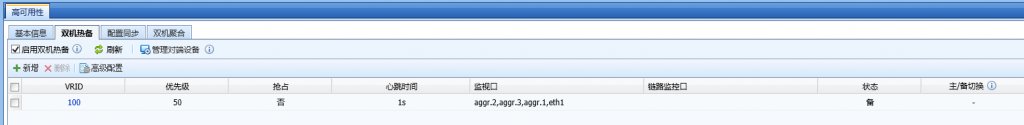

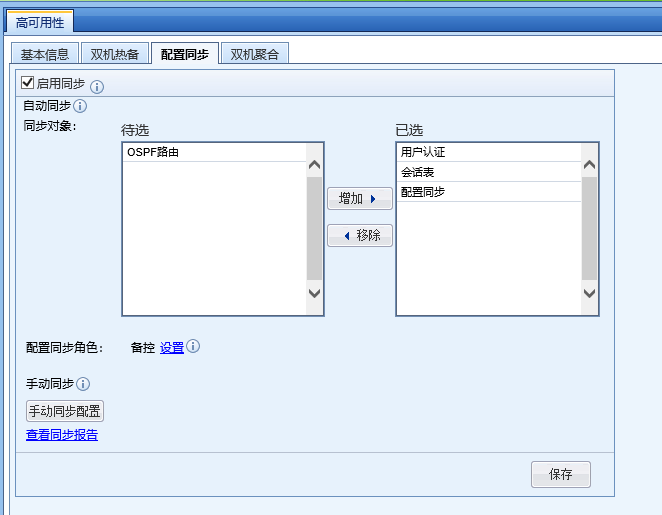

主防火墙的1口和5口配置聚合口,二层透明口,新建vlan100配置电信公网IP地址,vlan200配置联通公网IP地址。2口、3口做聚合分别接下面两台核心交换机,4口为HA口连接备防火墙,备防火墙也做相同的连线方法。

下面两台核心交换机做堆叠,聚合模式要与防火墙的接口聚合模式一致。

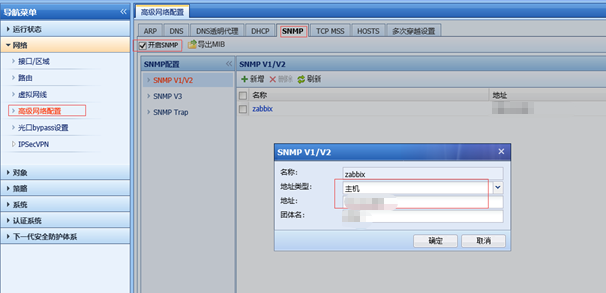

防火墙上配置策略路由,第一条电信走电信,第二条联通走联通,第三条轮询,也可再配置一条走电信的默认路由,以防止策略路由失效。再配置代理上网,做放通策略,再配置用户防护策略和业务防护策略,再开启相关日志。